応用情報技術者試験 過去問 2025年(令和7年) 春期 午後 問1

サイバー攻撃への対策

C社は首都圏に複数の販売店をもつ、中堅の中古車販売会社である。

C社はS県に複数の中古車販売店舗を展開するP社と業務提携しており、P社の中古車情報もC社の販売管理システムに登録した上で販売を行っている。

C社販売管理システムの概要

販売管理システムは、WebサーバとAPサーバ(以下、APという)、DBサーバからなり、C社及びP社の販売店は、Webサーバを経由して中古車情報や販売実績の登録を行う。C社の販売店の情報は、C社内のPC(以下、PC-Cという)から、APサーバの販売店情報登録ツール(以下、販売店ツールという)を利用して登録を行う。また、販売管理システムのWebサーバ、APサーバ及びDBサーバ(以下、C社各サーバという)のメンテナンスは、C社の社内システム担当が、社内システム用のPC(以下、PC-Sという)から管理者権限のあるID(以下、特権IDという)でC社各サーバにログインして実施している。

P社の販売店の情報は、P社従業員が、社内に設置したP社販売店情報登録用のPC(以下、PC-Pという)から、C社内に設置したP社販売店情報登録用のPC(以下、PC-Rという)にリモートデスクトップでログインし、販売店ツールを利用して登録を行う。P社は、P社従業員の自宅PC(以下、自宅PCという)からSSL-VPNを利用して、PC-Pにリモートデスクトップでログインできる環境を構築している。

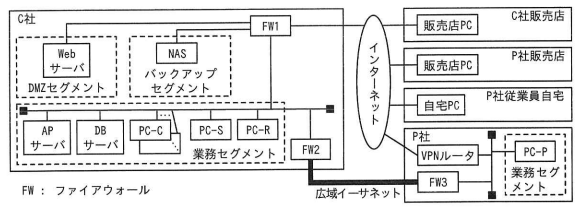

C社及びP社のネットワーク構成(抜粋)を図1に示す。

ファイアウォール許可ルール

C社FW1、FW2及びP社FW3の許可ルール(抜粋)を表1に示す。

| 機器 | 送信元 | 送信先 | プロトコル/ポート番号 |

|---|---|---|---|

| FW1 | インターネット | DMZセグメント | TCP/443 (HTTPS) |

| FW1 | Webサーバ | APサーバ | TCP/80 (HTTP) |

| FW1 | Webサーバ | バックアップセグメント | TCP/22 (SSH) |

| FW1 | APサーバ、DBサーバ | バックアップセグメント | TCP/22 (SSH) |

| FW2 | P社の業務セグメント | C社の業務セグメント | TCP/3389 (RDP) |

| FW3 | P社の業務セグメント | C社の業務セグメント | TCP/3389 (RDP) |

注記:FW1、FW2及びFW3は、応答パケットを自動的に通過させる、ステートフルパケットインスペクション機能をもつ。

バックアップシステム

C社各サーバにはマルウェア対策ソフトウェアがインストールされている。C社各サーバのデータは、毎日午前0時30分~午前1時30分の間にバックアップを行う。

月曜日にデータのフルバックアップを行い、火曜日から日曜日まではデータの差分バックアップを行っている。NASには月曜日を起点として最大7日分のバックアップを1世代分保存しており、次の世代のデータは前の世代のデータに上書き保存される。

また、C社各サーバのシステムバックアップもNASに保存している。

C社及びP社の各PC、各サーバ及びネットワーク機器のログは各機器内部に保存しており、ログのサイズが最大値に達した場合は、最も古い記録から上書きする設定になっている。

C社の各PC及び各サーバはログインのロックアウトのしきい値を5回に設定している。

セキュリティインシデントの発生

ある月曜日の午前9時頃、C社のシステム部門に、C社販売店から販売管理システムが利用できないとの報告があった。システム部門のR主任が販売管理システムを調査したところ、C社各サーバのデータが暗号化されていることが判明した。

R主任は外部のセキュリティ会社であるU社に連絡してインシデントの調査を依頼した。U社のX氏から「①電磁的記録の証拠保全、調査及び分析を行うので、C社内のインターネットと広域イーサネットに接続しているネットワークを遮断した後、全てのPCの使用を停止してください」との要請があり、R主任は要請に従った。

セキュリティインシデントの調査

X氏から「PC、サーバ及びネットワーク機器のログを分析した結果、侵入者は次の(1)~(4)の順序で攻撃したことが判明した」と報告があった。

- インシデントの報告日の午前3時15分に、PC-PからPC-Rにログインした。

- PC-Rと同じパスワードのログインIDがPC-Sに存在していた。PC-Rのログインに利用したパスワードで、PC-Sにリバースブルートフォース攻撃を行い、PC-Sにログインした。

- 「社内システム担当がサーバにログインする際に利用したIDとパスワードを、PC-Sのメモリ上に保存してしまう」というPC-SのAPソフトウェアの脆弱性を利用して、C社各サーバにログインした。

- C社各サーバのマルウェア対策ソフトウェアのプロセスを強制終了して、ランサムウェアを実行した。

X氏は「侵入経路であるP社の機器もC社と同様に電磁的記録の証拠保全、調査及び分析を行う必要があるので、P社へ連絡するように」とR主任に要請した。

X氏がPC-P及びP社のネットワーク機器を調査したところ、次の状況が判明した。

- VPNルータには認証に関する脆弱性があった。

- 攻撃に利用されたPC-PのIDとパスワードはPC-Rと同一であった。

- PC-PのIDは「admin」、パスワードは「password123456」であった。

- PC-Pへは「administrator」のIDに対して異なるパスワードで約17回ログインに失敗した後、「admin」のIDに対して異なるパスワードで150回ログインに失敗し、151回目でログインに成功していた。

X氏は「侵入者はVPNルータの脆弱性を利用して、認証情報を取得した上でVPN接続を行い、PC-Pへa攻撃を行い侵入した後、bでPC-Rへログインした可能性が高い。PC-Pのログインに関する設定がPC-Rと異なっていたので、a攻撃を防げずに侵入されたと推測される。」とR主任へ報告した。

暫定対応及びシステムの復旧

侵入経路と原因が判明したので、R主任及びP社は次の暫定対応を実施し、C社各サーバのシステム及びデータをバックアップデータから復旧の上、販売管理システムの利用を再開した。

- VPNルータとPC-SのAPソフトウェアに、脆弱性に対応した修正プログラムを適用した。

- PC及びサーバのIDとパスワードを推測が困難で複雑なものへ変更した。

- ②今回と同様の攻撃を防御するために、PC-Pの設定を変更した。ただし、パスワードが漏えいし、リバースブルートフォース攻撃を受けた場合は、このPC-Pの設定変更では防御できないおそれがあるので、PC-Rへのリモートデスクトップでのログインは、P社からの利用申請を受けてC社が許可したときだけ可能とするルールを設けることにした。

U社からC社への報告

U社はC社へ、C社の課題をまとめて報告した。C社の課題(抜粋)を表2に示す。

| 項番 | 課題 |

|---|---|

| 1 | C社に接続するP社のPC及びネットワーク機器について、機器管理や脆弱性管理ができていない。 |

| 2 | 侵入者が特権IDでログインし、今回のようにC社各サーバで操作を行った場合、マルウェアの検知ができなくなる。 |

| 3 | インシデントの報告日の前日にランサムウェアに感染して暗号化されていた場合、③バックアップデータからの復旧に問題が生じたおそれがある。また、NASに侵入されてバックアップデータが暗号化されるリスクもある。 |

| 4 | 一定期間に大量の攻撃を受けた場合、④過去に発生した事象が調査できなくなるおそれがある。 |

課題に対する対策

R主任は、課題に対して次の対策案を検討した。

- 項番1の対策として、C社に接続するP社のPC及びネットワーク機器の情報をP社から提供してもらい、機器の一覧を作成する。また、P社に運用ルールの作成を依頼し、作成してもらった運用ルールが適切であることを確認する。

- 項番2の対策として、R主任を特権ID管理者とし、R主任が許可した場合だけ、特権IDを利用可能にする運用ルールを作成する。また、R主任が許可した場合には、特権IDにワンタイムパスワードを設定し、利用者に払い出す仕組みを導入する。

- 項番3の対策として、バックアップデータが暗号化されないように、NASに加えて、cバックアップに対応したストレージにバックアップデータを保存する。また、バックアップデータは3世代分保存する。

- 項番4の対策として、ログサーバを設置し、PC、サーバ及びネットワーク機器のログを保存する。

R主任は、C社内の再発防止会議で対策案の報告を行い、対策案は承認された。