応用情報技術者試験 過去問 2019年(令和元年) 秋期 午後 問1

標的型サイバー攻撃

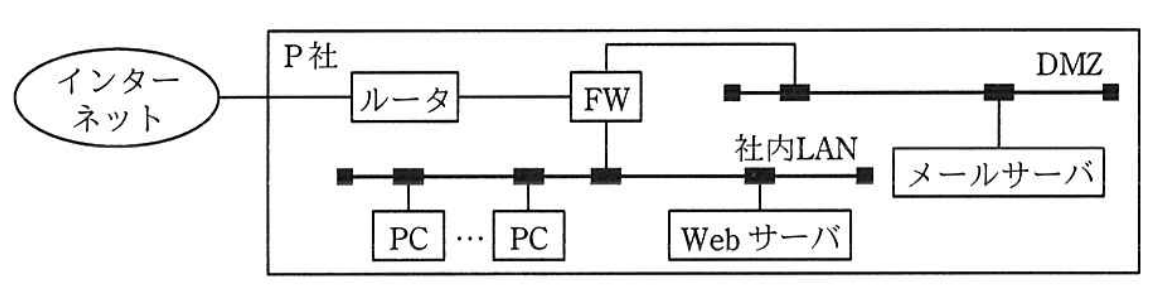

P社は、工場などで使用する制御機器の設計・開発・製造・販売を手掛ける、従業員数約50人の製造業である。P社では、顧客との連絡やファイルのやり取りに電子メール(以下、メールという)を利用している。従業員は一人1台のPCを貸与されており、メールの送受信にはPC上のメールクライアントソフトを使っている。メールの受信にはPOP3、メールの送信にはSMTPを使い、メールの受信だけに利用者IDとパスワードによる認証を行っている。PCはケーブル配線で社内LANに接続され、インターネットへのアクセスはファイアウォール(以下、FWという)でHTTP及びHTTPSによるアクセスだけを許可している。また、社内情報共有のためのポータルサイト用に、社内LAN上のWebサーバを利用している。P社のネットワーク構成の一部を図1に示す。社内LAN及びDMZ上の各機器には、固定のIPアドレスを割り当てている。

P社に届いた不審なメール

ある日、"添付ファイルがある不審な内容のメールを受信したがどうしたらよいか"との問合せが、複数の従業員から総務部の情報システム担当に寄せられた。P社に届いた不審なメール(以下、P社に届いた当該メールを、不審メールという)の文面を図2に示す。

P社従業員の皆様

総務部長のXです。

通達でお知らせしたとおり、PCで利用しているアプリケーションソフトウェアの調査を依頼します。このメールに情報収集ツールを添付しましたので、圧縮された添付ファイルを次に示すパスワードを使ってPC上で展開の上、情報収集ツールを実行して、画面の指示に従ってください。

情報システム担当のYさんが不審メールのヘッダを確認したところ、送信元メールアドレスのドメインはP社以外となっていた。また、総務部のX部長に確認したところ、そのようなメールは送信していないとのことであった。X部長は、不審メールの添付ファイルを実行しないように、全従業員に社内のポータルサイト、館内放送及び緊急連絡網で周知するとともに、Yさんに不審メールの調査を指示した。

Yさんが社内の各部署で聞き取り調査を行ったところ、設計部のZさんも不審メールを受信しており、添付ファイルを展開して実行してしまっていたことが分かった。

Yさんは、Zさんが使用していたPC(以下、被疑PCという)のケーブルを①ネットワークから切り離し、P社のネットワーク運用を委託しているQ社に調査を依頼した。

Q社で被疑PCを調査した結果、不審なプロセスが稼働しており、インターネット上の特定のサーバと不審な通信を試みていたことが判明した。不審な通信はSSHを使っていたので、②特定のサーバとの通信には失敗していた。また、Q社はaのログを分析して、不審な通信が被疑PC以外には観測されていないので、被害はないと判断した。

Q社は、今回のインシデントはP社に対する標的型サイバー攻撃であったと判断し、調査の内容を取りまとめた調査レポートをYさんに提出した。

標的型サイバー攻撃対策の検討

YさんからのQ社と調査レポートを確認したX部長は、今回のインシデントの教訓を生かして、情報セキュリティ対策として、図1のP社の社内LANのネットワーク構成を変更せずに実施できる技術的対策の検討をQ社に依頼するよう、Yさんに指示した。Q社のW氏はYさんとともに、P社で実施済みの情報セキュリティ対策のうち、標的型サイバー攻撃に有効な技術的対策を確認し、表1にまとめた。

| 対策の名称 | 対策の内容 |

|---|---|

| FWによる遮断 | ・PCからインターネットへのアクセスには、FWでHTTP及びHTTPSだけを許可し、それ以外は遮断する。 |

| PCへのマルウェア対策ソフトの導入 | ・PCにマルウェア対策ソフトを導入し、定期的にパターンファイルの更新とPC上の全ファイルのチェックを行う。 ・リアルタイムスキャンを有効化する。 |

W氏は、表1の実施済みの情報セキュリティ対策を踏まえて、図1のP社の社内LANのネットワーク構成を変更せずに実施できる技術的対策の検討を進め、表2に示す標的型サイバー攻撃に有効な新たな情報セキュリティ対策案をYさんに示した。

| 対策の名称 | 対策の内容 |

|---|---|

| メールサーバにおけるメール受信対策 | ・メールサーバ向けマルウェア対策ソフトを導入して、届いたメールの本文や添付ファイルのチェックを行い、不審なメールは隔離する。 ・bなどの送信ドメイン認証を導入する。 |

| メールサーバにおけるメール送信対策 | ・PCからメールを送信する際にも、利用者認証を行う。 |

| インターネットアクセス対策 | ・PCから直接インターネットにアクセスすることを禁止(FWで遮断)し、DMZに新たに設置するプロキシサーバ経由でアクセスさせる。 ・プロキシサーバでは、利用者IDとパスワードによる利用者認証を導入する。 ・プロキシサーバでは、不正サイトや改ざんなどで侵害されたサイトを遮断する機能を含むURLフィルタリング機能を導入する。 |

| ログ監視対策 | ・Q社のログ監視サービスを利用して、FW及びプロキシサーバのログ監視を行い、不審な通信を検知する。 |

W氏は、新たな情報セキュリティ対策案について、Yさんに次のように説明した。

Yさん: メールサーバに導入する送信ドメイン認証は、標的型サイバー攻撃にどのような効果がありますか。

W氏: 送信ドメイン認証は、メールのcを検知することができます。導入すれば、今回の不審メールは検知できたと思います。

Yさん: メールサーバで送信する際に利用者認証を行う理由を教えてください。

W氏: 標的型サイバー攻撃の目的が情報窃取だった場合、メール経由で情報が外部に漏えいするおそれがあります。利用者認証を行うことでそのようなリスクを低減できます。

Yさん: インターネットアクセス対策は、今回の不審な通信に対してどのような効果がありますか。

W氏: 今回の不審な通信は特定のサーバとの通信に失敗していましたが、マルウェアが使用する通信プロトコルがdだった場合、サイバー攻撃の被害が拡大していたおそれがありました。その場合でも、表2に示したインターネットアクセス対策を導入することで防げる可能性が高まります。

Yさん: URLフィルタリング機能は、どのようなリスクへの対策ですか。

W氏: 標的型サイバー攻撃はメール経由とは限りません。例えば、③水飲み場攻撃によってマルウェアをダウンロードさせられることがあります。URLフィルタリング機能を用いると、そのような被害を軽減できます。

Yさん: ログ監視対策の目的も教えてください。

W氏: 表2に示したインターネットアクセス対策を導入した場合でも、高度な標的型サイバー攻撃が行われると、④こちらが講じた対策を回避してC&C(Command and Control)サーバと通信されてしまうおそれがあります。その場合に行われる不審な通信を検知するためにログ監視を行います。

W氏から説明を受けたYさんは、Q社から提案された新たな情報セキュリティ対策案をX部長に報告した。報告を受けたX部長は、各対策を導入する計画を立てるとともに、⑤不審なメールの適切な取扱いについて従業員に周知するように、Yさんに指示した。