応用情報技術者試験 過去問 2024年(令和6年) 秋期 午後 問5

セキュアWebゲートウェイサービスの導入

E社は、インターネットを利用した人材紹介業を営む会社である。

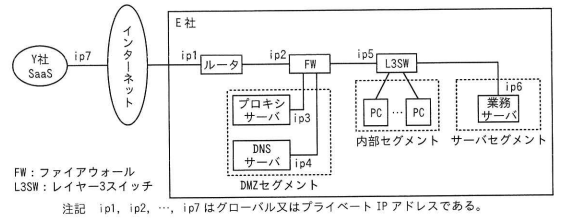

E社のネットワークは、DMZセグメント、内部セグメント及びサーバセグメントから構成されている。DMZセグメントには、コンテンツフィルタリング機能やWebサイトのアクセス制御機能をもつプロキシサーバ及びDNSサーバが設置されている。プロキシサーバでは、内部セグメントからインターネット向けのHTTP通信、HTTP Over TLS(以下、HTTPSという)通信を中継し、アクセスログを保管している。内部セグメントにはE社の従業員が利用するPCが、サーバセグメントには業務サーバが、それぞれ設置されている。

E社の従業員は、PCのWebブラウザを用いて、HTTP通信でサーバセグメントの業務サーバに直接アクセスして業務を実施したり、HTTPS通信でY社が提供するSaaS(以下、Y社SaaSという)にアクセスして、電子メールサービス、ファイル共有サービス、チャットサービスなどを活用したりしている。

E社のネットワーク構成

E社のネットワーク構成を、図1に示す。

E社のルータでは、a機能を用いて、E社内に割り当てられたプライベートIPアドレスをグローバルIPアドレス及びポート番号に変換している。

Y社SaaSでは、E社からのアクセスに対して①送信元IPアドレスでアクセス制限を行っている。

セキュアWebゲートウェイサービスの導入検討

E社では、近年の業務拡大に伴い、インターネット利用の機会が急激に拡大してきた。情報システム部のF部長は、悪意のあるWebサイトへ意図せずにアクセスしたり、社内の機密情報や顧客情報が漏えいしたりするおそれがあると考え、インターネットアクセスに対するセキュリティ対策を強化することにした。そこで、部下のG主任に、社内のプロキシサーバに代えて、Z社がSaaSとして提供するセキュアWebゲートウェイサービス(以下、サービスZという)の導入検討を指示した。

サービスZの概要

G主任は、サービスZの概要を調査した。

サービスZは、PCからインターネット上のWebサイトへのアクセスを安全に行うためのサービスであり、主な機能は次の三つである。

- アクセス先のbやIPアドレスから悪意のあるWebサイトであるかどうかを評価し、安全でないと評価された場合はアクセスを遮断する機能

- 機密情報や顧客情報がE社外に漏えいしないように、TLSで暗号化された通信内容をサービスZ内で復号して通信内容を検査し、これらの情報が含まれていないことを確認する機能

- ②インターネット上のWebサイトから受け取ったプログラムをサービスZ内の保護された領域で動作させ、E社システムが不正に操作されるおそれがないことを確認する機能

サービスZを利用するためには、E社の全てのPCに専用のクライアントソフトウェア(以下、ソフトCという)を導入し、PCのWebブラウザからインターネット上のWebサイトへのアクセスを、ソフトCを介して行う必要がある。ソフトCからサービスZには、HTTPS通信を用いて接続する。サービスZは、PCからインターネット上の全てのWebアクセスについて、どのPCからアクセスされたものかを識別して、アクセスの監視や各種制御を行う。

ネットワーク構成の変更

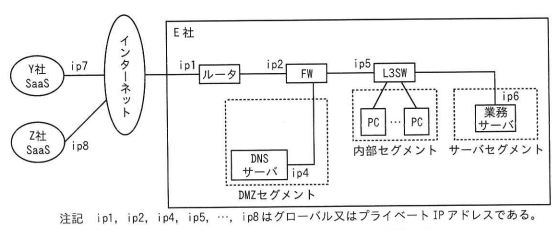

G主任は、サービスZの調査結果を基に、サービスZ導入後のE社のネットワーク構成案を図2のように考えた。

G主任は、サービスZ導入に当たって必要となる作業を検討し、次の四点に整理した。

- 現行のE社のネットワーク構成からプロキシサーバを廃止し、社内のPCからインターネット上のWebサイトへのアクセスは、宛先IPアドレスがcのもののだけを許可するように、FWの許可ルールを変更する。

- PCにソフトCを導入する。このソフトCは、各PC上でローカルプロキシとして動作する。各PCのプロキシ設定を変更して、このソフトCをプロキシとして利用する。ソフトCからHTTPS通信によってインターネット上のWebサイトへアクセスできるようにするために、cを宛先IPアドレスとするようソフトCの通信設定を行う。

- PCのプロキシ設定で、dについては、これまでどおり直接HTTP通信ができるように設定する。

- Y社SaaSの送信元IPアドレスでのアクセス制限の設定を変更する。

FWの許可ルールの見直し

サービスZ導入前のE社FWの許可ルールでは、PCのWebブラウザからインターネットへのHTTP通信やHTTPS通信について、E社プロキシサーバを経由する通信だけを許可する設定になっていた。

G主任は、サービスZ導入後に必要なFWの許可ルールを検討した。

サービスZ導入前のE社FWの許可ルールを表1に、サービスZ導入後のE社FWの許可ルールを表2に示す。なお、ルールは項番の小さい順に参照され、最初に該当したルールが適用される。

| 項番 | 送信元 | 宛先 | プロトコル名/ポート番号 |

|---|---|---|---|

| 1 | 内部セグメント | e | TCP/443 |

| 2 | 内部セグメント | e | TCP/80 |

| 3 | e | インターネット | TCP/443 |

| 4 | e | インターネット | TCP/80 |

| 項番 | 送信元 | 宛先 | プロトコル名/ポート番号 |

|---|---|---|---|

| 1 | 内部セグメント | c | TCP/f |

G主任は、これまでの調査内容をF部長に報告し、サービスZの主な三つの機能を導入することになった。