情報処理安全確保支援士試験 過去問 2025年(令和7年) 春期 午後 問4

IT資産管理及び脆弱性管理

V社は,従業員3,000名の製造業である。東京に本社,大阪,名古屋,福岡に支社がある。V社は,J事業部,K事業部,情報システム部(以下,情シ部という),総務部,経理部などから成る。

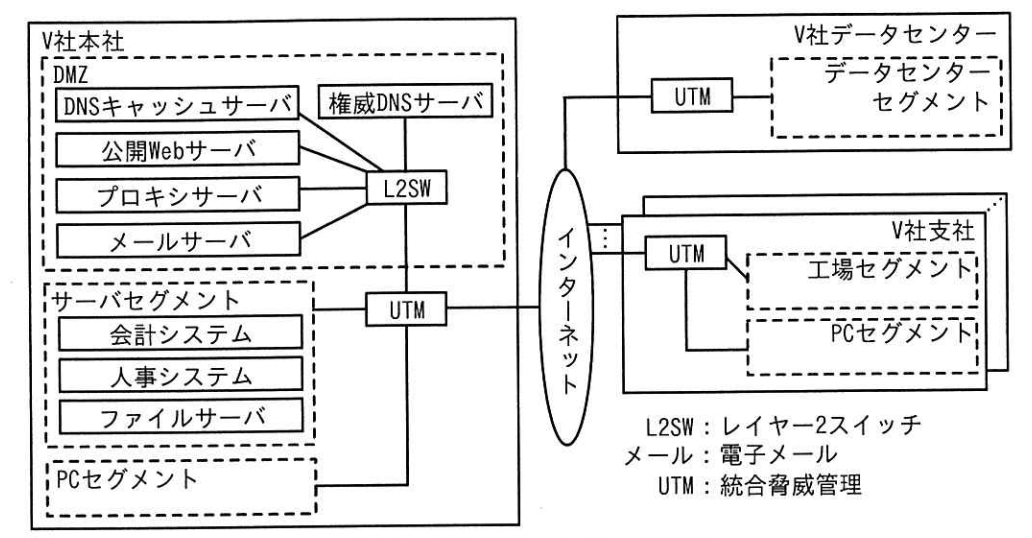

V社の社内システム及びネットワークの運用並びに情報セキュリティ管理は,情シ部のB部長とS主任を含む8名の部員が担当している。V社のネットワーク構成を図1に示す。

公開WebサーバではV社製品のキャンペーンなどを紹介している。V社本社と各支社及びV社データセンターの間はUTMのVPN機能を使用して通信を行っている。各支社には,UTMを除いてインターネットからアクセス可能なIT機器はない。

V社のIT資産管理,ドメイン名及びIPアドレスの管理,導入ソフトウェア(以下,ソフトウェアをSWという)の管理並びに脆弱性管理の現状を表1に示す。

| 項目 | 状況 |

|---|---|

| IT資産管理 | 1. IT資産管理台帳に対して,IT資産の登録,更新及び削除を行う。 2. IT資産管理台帳は,全社で共有されている。 3. インターネットからアクセス可能な全てのIT資産を公開IT資産と定義する。 4. IT資産管理台帳の管理項目には,資産ID,資産名称,取得金額,管理部門名,管理者名,公開IT資産かどうかの区分,及びその他特記事項を含める。また,公開IT資産の場合はグローバルIPアドレス(以下,GIPという)1)及びドメイン名も含める。 5. IT資産管理台帳への登録は次のように行っている。 (1) 情シ部が購入するIT資産は,情シ部がIT資産管理台帳に登録する。 (2) 事業部がV社データセンター又はV社DMZにサーバを設置する場合は,情シ部に設置申請し,承認を得た後に設置する。情シ部は承認後IT資産管理台帳に登録する。 (3) 事業部が他社データセンター,クラウドサービス又はレンタルサービスを契約して,サーバなどを利用する場合については,IT資産管理台帳に登録していない。 6. IT資産は,年1回の棚卸しで管理部門が現物確認する。その際に,管理部門がIT資産管理台帳を更新する。IT資産の廃棄は管理部門が実施し,その際に,管理部門がIT資産管理台帳を更新する。 |

| ドメイン名及びIPアドレスの管理 | 1. V社データセンター及びV社本社で使用するIPアドレス及びドメイン名の管理は,次のように行っている。 (1) 情シ部が,"v-sha.co.jp"というドメイン名(以下,V社のドメイン名という)をレジストラのW社から取得し,V社データセンター,V社DMZなどにある公開IT資産に使用している。ドメイン名の使用料は情シ部が支払っている。また,JPRS が管理しているドメイン名の登録者情報の組織名にV社を,担当者情報の部署名に情シ部を,担当者名にS主任を登録している。 (2) GIPは,ISPのR社から割り当てられている。GIPの使用料は,情シ部が回線使用料と併せてR社に支払っている。JPNICの登録者情報の組織名にV社を,担当者情報の部署名に情シ部を,担当者名にS主任を登録している。 (3) 事業部がV社データセンター又はV社DMZにサーバなどを設置する場合は,情シ部にIPアドレス使用申請を行う。 (4) 事業部がV社のドメイン名を使用する場合は,情シ部にドメイン使用申請を行う。この際,情シ部は,必要なDNSレコードを登録している。 2. 事業部が他社データセンター,クラウドサービス又はレンタルサービスを契約し,新たなドメイン名を登録してサーバを利用する場合は,次のように行っている。 (1) GIPは,各サービス会社から割り当てられたものを使用している。 (2) ドメイン名は,各事業部が取得している。なお,使用するドメイン名は全て,トップレベルドメインが".jp"のドメインを使用している。 |

| 導入SWの管理 | 1. PCに導入するSWは,IT資産管理ツール(以下,AMツールという)で管理しており,IT資産管理台帳には登録せず,PCの"資産ID"をAMツールに入力して管理している。 2. ビジネス上,重要なサーバに導入するSWは,AMツールで管理している。ビジネス上,重要ではないサーバに導入するSWは,主なものをIT資産管理台帳の"その他特記事項"に記入している。 |

| 脆弱性管理 | 1. サーバに導入したSWの脆弱性情報は,情シ部が脆弱性のニュースを毎日見て確認している。 2. 情シ部が,脆弱性のニュースで話題になった脆弱性情報全てを全部門に連絡している。 3. 連絡を受けた各部門が取捨選択し,必要に応じて対応している。 |

最近,次のようなサイバー攻撃のニュースが報道された。

- CVE-20XX-XXXXX というWebサーバでの通信の暗号化に関する脆弱性が公表され,それを悪用した攻撃で,ある広告代理店に大きな被害が発生した。

- 著名な会社が1年前,CDN事業者のサービスを利用してWebサーバを立ち上げ,1か月間商品のキャンペーンを行った。このWebサーバには,その会社のサブドメインを使用した。キャンペーン後すぐに,CDNサービスを解約したが,今になって,そのサブドメインが海外の会社の広告サイトとして使われていることが発覚した。

- 競合他社で,不要になったにもかかわらず公開されたままとなっていたWebサーバが改ざんされ,フィッシングに悪用されていることが発覚した。

これらを受けて,V社の経営陣は,V社でも対策が必要だと考え,対策の検討と実施を情シ部に指示した。(2)については,V社でも,CDN事業者のサービスを利用してWebサーバを立ち上げてキャンペーンを行った後,CDNサービスを解約した経緯があったので,緊急に確認した。その結果,問題があることが分かり,①図1中のサーバの設定を変更した。この事態も踏まえて,公開IT資産管理及び脆弱性管理を見直すことにした。

公開IT資産管理及び脆弱性管理の目標の設定

情シ部のB部長とS主任は,まず,公開IT資産管理の現状を分析し,公開IT資産管理及び脆弱性管理の主な目標を表2にまとめた。

| 目標 | 内容 |

|---|---|

| K-1 | IT資産管理台帳に公開IT資産を漏れなく登録する。具体的には,次のようなケースの登録漏れをなくす。 (1) 事業部がクラウドサービスを契約して利用している公開IT資産 (省略) |

| K-2 | 情シ部が,サーバの導入SWを一元管理する。 |

| K-3 | 重要な脆弱性を事業部が修正したかどうかを情シ部が確認できるようにする。 |

| K-4 | 利用が終了した公開IT資産について,必要な措置を漏れなく行う。 |

目標K-1の実現

まず,目標K-1について検討を行い,各事業部への未登録の公開IT資産の調査依頼を図2にまとめた。

次の未登録の公開IT資産を調査し,その一覧を回答すること

- クラウドサービスを契約して利用している公開IT資産

- a 公開IT資産

- b 公開IT資産

次は,目標K-1の実現に関するB部長とS主任の会話である。

B部長: 事業部への調査依頼だけでは漏れが出そうだ。情シ部としても調査すべきだが,どのような方法があるのか。

S主任: 自分でインターネットをスキャンする方法(以下,オンアクセス型という)と,既に外部に構築されているデータベースを検索する方法(以下,検索エンジン型という)があります。

B部長: どちらの方がよいだろうか。

S主任: オンアクセス型では他社の環境に負荷を与える可能性があります。また,スキャンするには時間が掛かります。今回は検索エンジン型を使用したいと思います。

B部長: 分かった。検索エンジン型だと,具体的には,どのような方法があり,どのような情報が収集できるのかな。

S主任: まず,IPアドレスの割当て,ドメイン名の登録などに関する情報をレジストラ又はレジストリに問い合わせることができます。そのための標準プロトコルとして,c が用意されており,RFC3912で定義されています。次に,Webブラウザから利用できるサービスには,無償のものとして,ドメインの検索サービス(以下,Xサービスという)と,GIPの検索サービス(以下,Yサービスという)があります。その他,一部有償になりますが,Zサービスというサービスなどがあります。Xサービスで検索可能な情報を表3に,Yサービスで検索可能な情報を表4に,Zサービスで検索可能な情報を表5に示します。

| 検索キーワード | 検索可能な情報 |

|---|---|

| 組織名1) | 登録されているドメイン名 |

| ドメイン名 | 組織名,ドメイン名の担当者識別番号2),ドメイン名を管理するネームサーバ名3),登録年月日,接続年月日,最終更新日時など |

| ネームサーバ名 | ネームサーバのIPアドレス,登録年月日,最終更新日時など |

| ドメイン名の担当者識別番号2) | ドメイン名の担当者名,メールアドレス,ドメイン名の部署名,電話番号など |

注2) 一部の".jp"ドメインの場合だけ検索可能である。

注3) セカンダリDNSなどが設置されている場合は,複数得られる。

| 検索キーワード | 検索可能な情報 |

|---|---|

| GIP | 組織名,GIPの担当者識別番号,ネームサーバ名,割当て年月日,返却年月日,最終更新日時など |

| GIPの担当者識別番号 | GIPの担当者名,メールアドレス,GIPの部署名,電話番号など |

| 検索キーワード | 検索可能な情報 |

|---|---|

| ドメイン名,GIP,又は組織名 | GIP,GIP割当て元の事業者名,FQDN,位置情報(国名,都市名,緯度・経度),ホスト名,OS,応答ポート番号,バージョン情報1) |

注記2 検索キーワードとして入力した文字列が,"GIP"とマッチした検索結果が全て得られる。

注記3 検索キーワードとして入力した文字列が,"ドメイン名を取得した組織名"又は"GIPを取得した組織名"とマッチした検索結果が全て得られる。

注1) 製品名やバージョン情報,デフォルトパスワードの使用などである。

B部長: 当社が管理すべき公開IT資産をできるだけ多くリストアップしてほしい。

S主任: 事業部から提出されるリストと突合せができるように,当社が取得したGIP,ドメイン名,GIPの組織名,部署名及び担当者名,ドメイン名の組織名,部署名及び担当者名並びにFQDNを抽出してまとめたリスト(以下,Fリストという)を作成してみます。Fリストの作成手順を図3に示します。

手順1:アサービスを用い,検索キーワードとしてdを入力して,検索し,検索結果としてe及びfを得る。

手順2-1:手順1の結果を基に,イサービスを用い,検索キーワードとしてgを指定して,検索し,検索結果としてgの組織名及びgのhを得る。

手順2-2:手順2-1の結果を基に,イサービスを用い,検索キーワードとしてgのhを指定して,検索し,検索結果としてgの部署名及びgの担当者名を得る。

手順3-1:手順1の結果を基に,ウサービスを用い,検索キーワードとしてfを指定して,検索し,検索結果としてfの組織名及びfのhを得る。

手順3-2:手順3-1の結果を基に,ウサービスを用い,検索キーワードとしてfのhを指定して,検索し,検索結果としてfの部署名及びfの担当者名を得る。

手順4:得られた検索結果からFリストをまとめる。

注記2 手順4では,Fリストの作成に必要な検索結果だけを選択する。

V社の管理すべきIT資産の確認と管理の強化

事業部の提出した未登録の公開IT資産一覧とS主任の調査結果を突合したところ,幾つかFリストだけにあるもの(以下,調査漏れという)が見つかった。次は,B部長とS主任の会話である。

B部長: どのような調査漏れが見つかったのか。

S主任: 調査漏れのリストは表6のとおりです。事業部からの説明では,古いケースで調査されなかったとのことでした。

| 結果項番 | GIP | GIPの部署名 | ドメイン名の組織名 | FQDN |

|---|---|---|---|---|

| 結果1 | (省略) | V社G事業部 | V社 | sub1.v-sha-g.jp |

| 結果2 | (省略) | V社H部 | P協議会 | (省略) |

S主任: 表6の結果1については,SSHでは接続できませんでしたが,公開サービスはWebだけが稼働しているようだということが,X,Y,Zサービス以外の②調査から分かりました。しかし,G事業部ともやりとりしません。調べたところ,K事業部が業務継承部門です。また,利用OSやSWもバージョンが古く,多くの脆弱性が内在しているようだということが,③別の調査から分かりました。

攻撃を受けて被害が発生しないようにするために,④表6の結果1の公開IT資産を継続利用する場合としない場合のそれぞれの場合にK事業部が行うべき具体的な対応方法を伝えます。

脆弱性管理の改善

次に,目標K-2及び目標K-3に対する実現方法を検討した。目標K-2については,S主任が必要なルールを決めた。次は,目標K-3の実現方法についてのB部長とS主任の会話である。

B部長: 目標K-2が実現できたとしても,次々発表される脆弱性に対して,対策の優先度などはどのように判断すればよいのか。

S主任: 脆弱性についての⑤CVSSの深刻度と⑥KEVカタログへの掲載の有無に基づいて判断するのがよいです。対策の優先度などの判断ルールを作成します。

B部長: 分かった。そのルールも踏まえ,目標K-3を実現するために,⑦表1の脆弱性管理の改善策を考えてほしい。

S主任: 分かりました。

さらに,目標K-4について,公開IT資産の利用終了7時に行うべき措置をS主任がまとめた。

経営陣に対応策を説明し,了承を得た。その後,B部長とS主任が作成したルールに従って,V社の公開IT資産管理及び脆弱性管理の運用が開始された。